はじめに

こんにちは。ネットワークエンジニアの「だいまる」です。

前回は「【はじめてのブログ運用】レンタルサーバ・自前環境どっちがいい?」で構成とコストについて触れましたが、今回はEC2をリバースプロキシとして利用する方法をまとめたいと思います。

リバースプロキシってなに?

リバースプロキシとは、「外部からのアクセスに対するプロキシサーバ」となります。

プロキシサーバとは、「インターネットからの通信やインターネット向けの通信の代理サーバ」です。

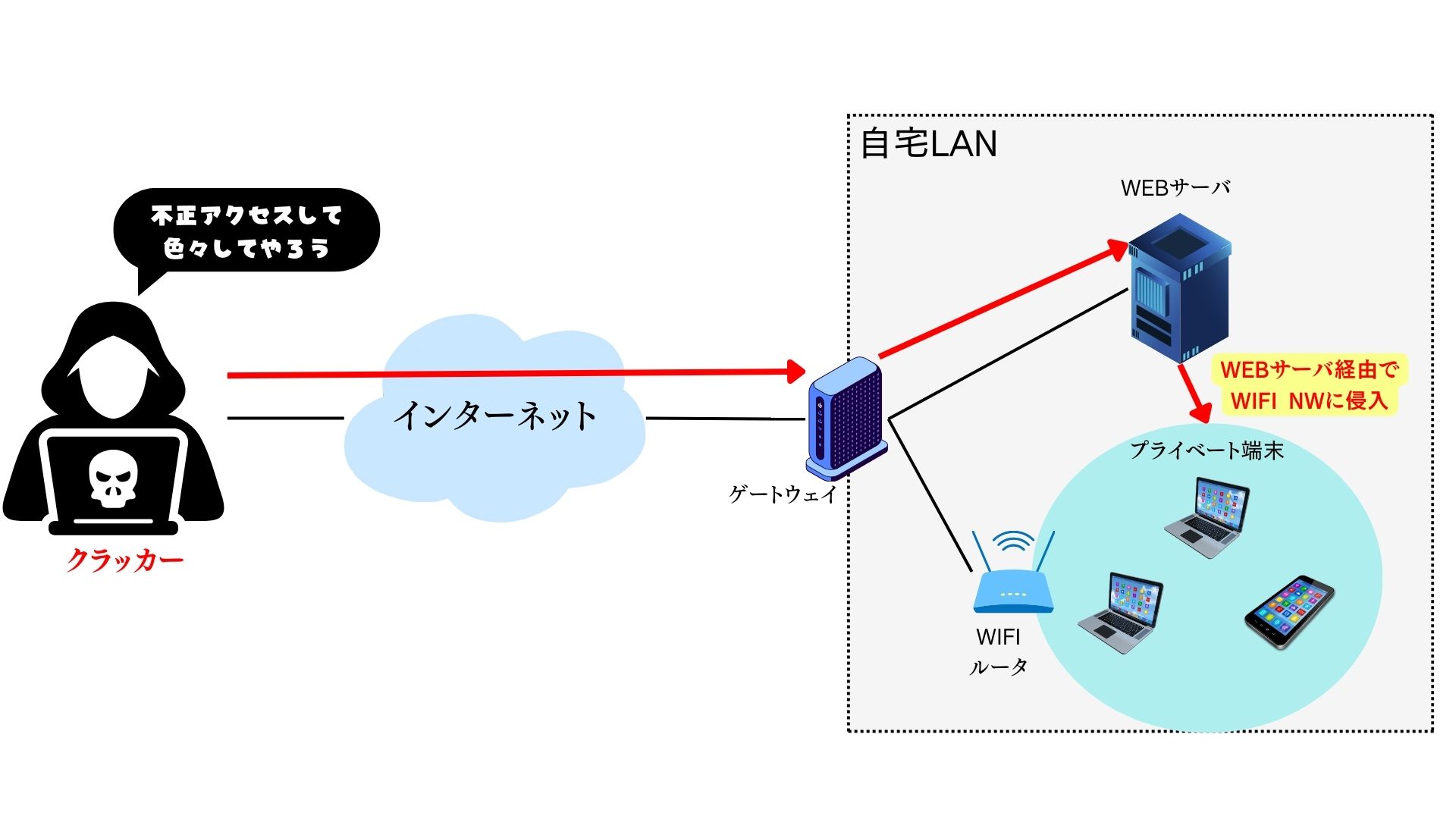

リバースプロキシを利用しない場合、インターネットから自宅LAN内のWebサーバに直接アクセスされるため、不正アクセスの可能性が高まります。

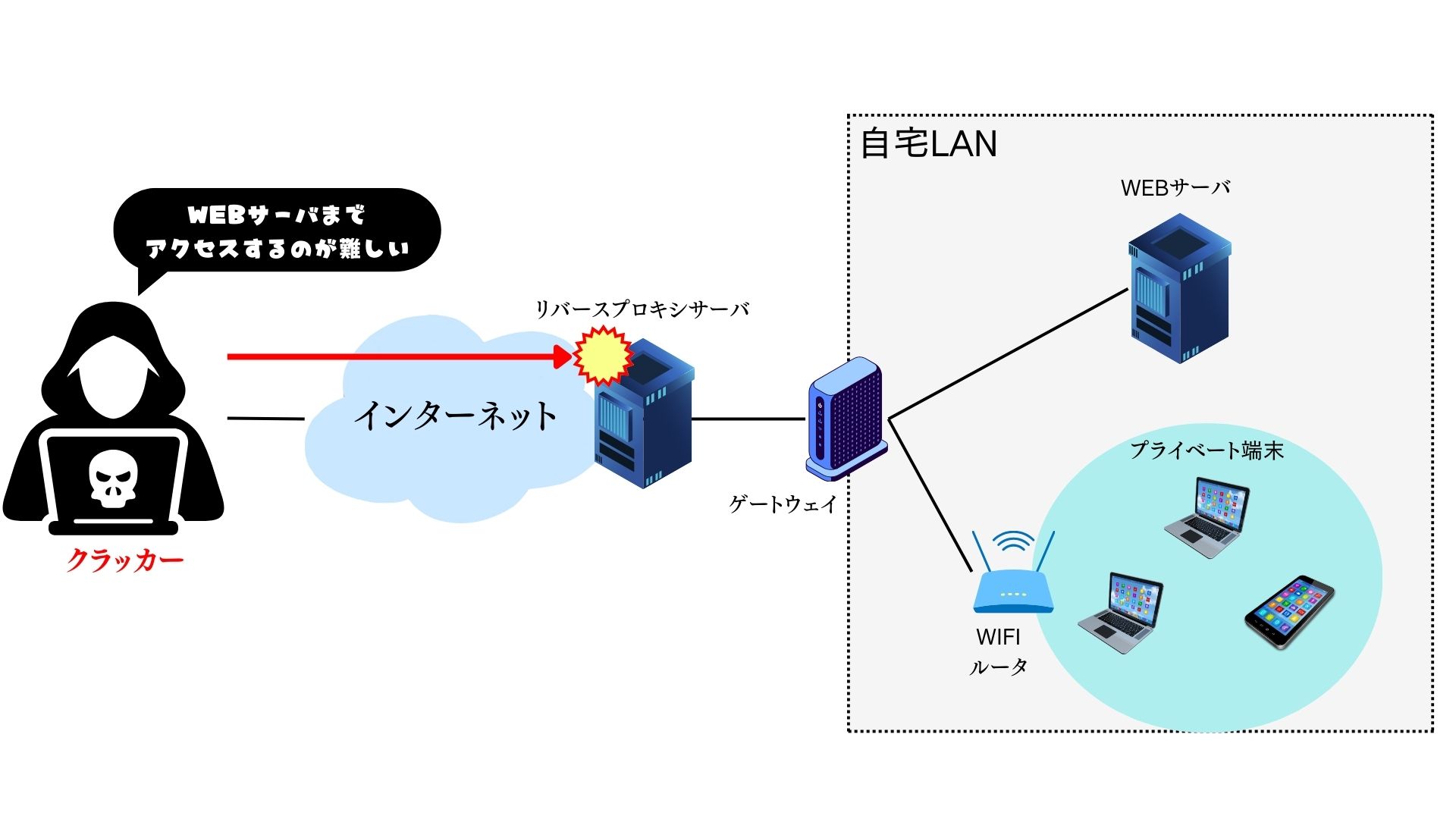

一方、リバースプロキシを利用した場合、自宅のLAN内に直接アクセスされる可能性は低くなるため、不正アクセスの被害を最小限に抑えることができます。

必ず防げるわけではないのは頭に入れておこう!

リバースプロキシ利用の理由は、「セキュリティ向上を目的とした理由が多い」です。

しかし、今回は「グローバルIPアドレスを確保し、自宅LANのサーバと通信を行うこと」を主な目的としています。

AWS以外の他のレンタルサーバでも代用可能です!

リバプロ費用(EC2)

最初に説明した通り、AWS EC2をリバースプロキシとして構築しました。

選んだインスタンスタイプは「T2.nano」、契約は「3年全額前払いのリザーブドインスタンス」です。

全額前払いによる割引率は非常に高いため、費用を最大限抑えた上でブログ運用が可能となります。

| 項目 | 一時金 | 月額 |

| T2.nano 1コア/0.5GB | $86 *¥12,040 | ¥0 |

| EBS(ストレージ) | ¥0 | $0.8 ¥120 |

| Global IP利用料 | ¥0 | $3.72 ¥450 |

このT2.nanoは「vCPUが1つ・メモリが0.5GB」の性能を持ち、30以上の同時アクセス数がなければ、快適なレスポンス性能を発揮します。(実証で確認済)

ブログ開始初期は、30以上の同時アクセスは考えにくいため、この性能で十分です。

①:リバースプロキシの構築方法(AWS EC2編)

AWS EC2のリバースプロキシサーバの構築方法について説明していきます。

Step1:Nginxインストール

最初にやることは、「Nginxのインストール」です。

リバースプロキシにNginxを採用した理由は、リバースプロキシでもよく利用されており、ドキュメントも多く、設定も簡潔のためです。

サーバへのインストールコマンドは以下の通りとなります。*OSによってコマンドは異なります。

sudo apt install nginx※Debian系以外のサーバの場合:yum等を利用します。

Step2:Nginxの設定方法

設定ファイルは、「/etc/nginx/nginx.conf」に保存されています。

OSによっては異なる場合もあります

異なる場合は、findコマンドで検索してみましょう。

sudo find / -name "nginx.conf"設定ファイルのありかを確認後は、ブログを運用するWebサーバへアクセスするための設定をしていきます。

設定後は、Nginxのチューニングが重要になってくるため、事前に知識をインプットしておきましょう。

変更点①:CPUコア数

グローバル部分の編集の1点目は、CPUコア数やログ保管場所の指定です。

CPUコア数は、そのサーバに適した値を設定しましょう。

##CPUコア数の指定##

worker_processes 1;変更点②:エラーログ

2点目は、エラーログの保存先と出力レベルの指定はチューニングしたほうがいいでしょう。

##ログ保管場所 出力レベル##

error_log logs/error.log notice; 変更点③:セッション数

events {

##同時アクセスが可能となるセッション数

worker_connections 40;

}この値が大きすぎる場合、DDOSによる影響を受ける可能性があるため、チューニングが必要です。

変更点④:HTTP

HTTPは、「server配下の部分」が各サーバに振り分ける際の設定となります。

http {

include mime.types;

default_type application/octet-stream;

sendfile on;

server_names_hash_bucket_size 128;

keepalive_timeout 65;

server {

server_name daimaru-tech-blog.com; #サーバ名(一般的にURL)

#プロキシヘッダの各フィールドの値追加・変更の設定

proxy_set_header X-Forwarded-Proto $scheme; #アクセスメソッド(HTTP or HTTPS)

proxy_set_header X-Real-IP $remote_addr; #送信元アドレスを1つ格納

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; #送信元のIPアドレスを複数格納

proxy_set_header Host $host; #ホスト名

proxy_redirect off;

proxy_max_temp_file_size 0;

location / {

resolver 8.8.8.8; #DNSサーバ(Google)

proxy_pass http:<アクセス先アドレス or URL>;

}

}

}

この部分はリバースプロキシとして機能させる際の振り分け先を指定するConfigとなります。

Nginxをリバースプロキシではなく、Webサーバとして利用する場合は設定不要になります。

Step3:Nginxの再起動実施

Step2の設定完了後は、設定反映のための「再起動(設定再読み込み)」を実施します。

再起動前にConfigファイルの正常性確認を行いたい場合は、以下コマンドを叩くことで各出力結果を得ることができます。

コマンド:sudo nginx -t

(成功時の出力結果)

nginx: the configuration file ~~~~ syntax is ok

nginx: configuration file ~~~~~ test is successful

(失敗時の出力結果(例))

nginx: [emerg] location "/50x.html" is outside location "/serverA_blog/" in nginx.conf:66

nginx: configuration file nginx.conf test failed「世界一流エンジニアの思考法」の著者 牛尾 剛さんの本でも同じことを言っているため、基本的ですが、大変重要なことだと思います。

Configの正常性確認に問題がなければ、再起動を実施します。

[再起動コマンド]

sudo systemctl restart nginxこれでエラーがなければ再起動完了となります。

②自宅とEC2を結ぶVPNの構築

Nginxの設定後は、OpenVPNによるVPN環境を構築していきます。

今回、OpenVPNを採用した理由は「無料で利用できる」からです。

もちろん、安全性が高い点も理由にあります。

しかし、脆弱性が度々発見されるので公式サイト等はチェックし、Work Around(解決策)を実行するようにしましょう。

Step1:OpenVPNのインストール

最初にやることは、「EC2にOpenVPNをインストール」します。

インストールするためには、以下のコマンドを実行します。

sudo apt install openvpn easy-rsaこのコマンドでは「OpenVPN」と「easy-rsa」をインストールします。

「easy-rsa」とは、OpenVPN用の証明書を発行するためのツールになります。

インストール完了後、次はVPNサーバ(EC2)の設定を行っています。

Step2:easy-rsaによるVPN認証局の構築

次に実施することは、「VPN認証局の構築」です。

Step2-1:認証局の初期化(認証局サーバ)

VPN環境に必要な認証局の初期化を行います。

VPNの認証局とは、 「デジタル証明書を発行する信頼性の高い組織・サーバ」になります。

この認証局となるサーバは、VPNを構築するサーバとは別の方が安全性が高いといえます。

認証局の初期化は、以下コマンドで実施します。

# cd /usr/share/easy-rsa/3 #ここはバージョンやOSにより異なる

easyrsa openssl-easyrsa.cnf vars.example x509-types

#easyrsaがあるディレクトリで実行

# ./easyrsa init-pki #sudoコマンドが必要な場合もある

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: /usr/share/easy-rsa/3.0.3/pkiStep2-2:認証局の設定(認証局サーバ)

認証局の初期化を終えたあとは、以下の出力ログ、コマンドのように認証局の設定を実施します。

その際、設定に必要な質問が順次出力されるため、各種入力が必要となります。

./easyrsa build-ca

Using SSL: openssl OpenSSL 1.1.1w 11 Sep 2023

Enter New CA Key Passphrase:(パスワード入力)#CAのパスワード入力(漏洩厳禁)

Re-Enter New CA Key Passphrase:(パスワード入力)#CAのパスワード入力(漏洩厳禁)

Generating RSA private key, 2048 bit long modulus (2 primes)

.........+++++

.......................+++++

e is 65537 (0x010001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:Test_CA #CAの名前

CA creation complete and you may now import and sign cert requests.

Your new CA certificate file for publishing is at:

/usr/share/easy-rsa/pki/ca.crt #CAが発行した証明書の保管場所上記を完了させると認証局の鍵となる「ca.key」と証明書の「ca.crt」が保存されます。

この2つの証明書をVPNサーバとするサーバの「/etc/openvpn」配下に移動させます。

Step2-3:TLS鍵の生成(認証局サーバ or VPNサーバ)

認証局の設定を終えた後は、「TLS鍵の生成」を実施します。

以下のコマンドでTLS鍵(ta.key)が生成され、生成後はその鍵をVPNサーバとするサーバの「/etc/openvpn」配下に移動させます。

openvpn --genkey --secret ta.keyStep2-4:DH鍵の生成(認証局サーバ)

最後に実施するのは「DH鍵の生成」です。

この鍵の生成には以下コマンドを利用します。

./easyrsa gen-dhコマンドの実行後はログが大量に出力されると思いますが、下記のログのような出力になれば完了です。

Using SSL: openssl OpenSSL 1.1.1w 11 Sep 2023

Generating DH parameters, 2048 bit long safe prime, generator 2

This is going to take a long time

...............................................................................+...........................................................+............................................+.....+...........................................................................................................................................................+.........+...............................................................................................................................................................................................................................................................

...........+....+.......................................+................................................................+.................................................................................+...................+.................................................................................................+...........................................................................+.............................................................................................++*++*++*++*

DH parameters of size 2048 created at /usr/share/easy-rsa/pki/dh.pem #DH鍵の保管場所Step2-5:VPNサーバ向けの鍵・証明書作成(認証局サーバ)

VPNサーバの起動前に必要な鍵と証明書の作成を行います。

このコマンドは以下で実行します。

sudo ./easyrsa build-server-full server nopass上記コマンド実行後、以下ログが出力されるため、各種入力していきます。

sudo ./easyrsa build-server-full server nopass

* Notice:

Using Easy-RSA configuration from: /usr/share/easy-rsa/pki/vars

* Notice:

Using SSL: openssl OpenSSL 3.0.13 30 Jan 2024 (Library: OpenSSL 3.0.13 30 Jan 2024)

.+.........+.................+....+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*.+...+......+...........+.+...+......+...+........+...+.........+...+.......+..+....+......+......+........+....+.....+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*...+...+......+.+...+...........+...+.+..+....+.........+..........................+...+.......+.............................+......+.+.........+.........+............+...+.....+....+..+.+..+............+..........+......+..+...+.......+..+....+...........+......+....+.....+...+..........+...+...+..+...+....+..................+.........+.....+...+..........+..+.........+.........+.+..+.............+......+...+.....+.+......+...+..+....+......+.....+.+...............+........+.+.........+.....+.......+..+.......+.........+..+...+....+.....+...............+......+......+..........+......+..+.......+...+......+..+.........+...+.+........................+...+..+...+....+........+......+......+....+.........+........+.........+.........+.......+..+.+...........+......+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

..+....+...+...+........+.........+...+..........+............+..+....+............+...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*...........+.....+...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*....+........+......+......+...+.............+.........+...+..+.........+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

-----

* Notice:

Keypair and certificate request completed. Your files are:

req: /usr/share/easy-rsa/pki/reqs/server1.req

key: /usr/share/easy-rsa/pki/private/server1.key

You are about to sign the following certificate.

Please check over the details shown below for accuracy. Note that this request

has not been cryptographically verified. Please be sure it came from a trusted

source or that you have verified the request checksum with the sender.

Request subject, to be signed as a server certificate for 825 days:

subject=

commonName = server1

Type the word 'yes' to continue, or any other input to abort.

Confirm request details: yes

Using configuration from /usr/share/easy-rsa/pki/9b2746c9/temp.58dfc581

Enter pass phrase for /usr/share/easy-rsa/pki/private/ca.key:

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

commonName :ASN.1 12:'server1'

Certificate is to be certified until Dec 27 08:17:20 2026 GMT (825 days)

Write out database with 1 new entries

Database updated

* Notice:

Certificate created at: /usr/share/easy-rsa/pki/issued/server1.crt

ここで今まで作成した鍵や証明書をVPNサーバの「/etc/openvpn」配下に転送・移動させます。

Step3:VPNサーバの設定

Step2の次にやることは、「VPNサーバの設定」になります。

Step3-1:VPNサーバの設定ファイルの作成

サーバの設定ファイルは「/etc/openvpn/server.conf」に作成します。

#################################################

# Sample OpenVPN 2.0 config file for #

# multi-client server. #

# #

# This file is for the server side #

# of a many-clients <-> one-server #

# OpenVPN configuration. #

# #

# OpenVPN also supports #

# single-machine <-> single-machine #

# configurations (See the Examples page #

# on the web site for more info). #

# #

# This config should work on Windows #

# or Linux/BSD systems. Remember on #

# Windows to quote pathnames and use #

# double backslashes, e.g.: #

# "C:\\Program Files\\OpenVPN\\config\\foo.key" #

# #

# Comments are preceded with '#' or ';' #

#################################################

# Which local IP address should OpenVPN

# listen on? (optional)

;local a.b.c.d

# Which TCP/UDP port should OpenVPN listen on?

# If you want to run multiple OpenVPN instances

# on the same machine, use a different port

# number for each one. You will need to

# open up this port on your firewall.

port 1194 #VPNで利用するポート番号の指定

# TCP or UDP server?

;proto tcp

proto udp #TCP/UDPどちらを利用するか指定

# "dev tun" will create a routed IP tunnel,

# "dev tap" will create an ethernet tunnel.

# Use "dev tap0" if you are ethernet bridging

# and have precreated a tap0 virtual interface

# and bridged it with your ethernet interface.

# If you want to control access policies

# over the VPN, you must create firewall

# rules for the the TUN/TAP interface.

# On non-Windows systems, you can give

# an explicit unit number, such as tun0.

# On Windows, use "dev-node" for this.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun #tunはIPルーティングによる接続・tapはL2NWによる接続

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel if you

# have more than one. On XP SP2 or higher,

# you may need to selectively disable the

# Windows firewall for the TAP adapter.

# Non-Windows systems usually don't need this.

;dev-node MyTap

# SSL/TLS root certificate (ca), certificate

# (cert), and private key (key). Each client

# and the server must have their own cert and

# key file. The server and all clients will

# use the same ca file.

#

# See the "easy-rsa" directory for a series

# of scripts for generating RSA certificates

# and private keys. Remember to use

# a unique Common Name for the server

# and each of the client certificates.

#

# Any X509 key management system can be used.

# OpenVPN can also use a PKCS #12 formatted key file

# (see "pkcs12" directive in man page).

ca ca.crt #Step2で作成したca証明書の指定(保存場所のパス指定)

cert server.crt #Step3-1で作成したサーバ証明書の指定(保存場所のパス指定)

key server.key #Step3-1で作成したサーバ側の鍵指定(保存場所のパス指定)

# Diffie hellman parameters.

# Generate your own with:

# openssl dhparam -out dh2048.pem 2048

dh dh.pem #Step2で作成したDH鍵の指定(保存場所のパス指定)

# Network topology

# Should be subnet (addressing via IP)

# unless Windows clients v2.0.9 and lower have to

# be supported (then net30, i.e. a /30 per client)

# Defaults to net30 (not recommended)

;topology subnet

# Configure server mode and supply a VPN subnet

# for OpenVPN to draw client addresses from.

# The server will take 10.8.0.1 for itself,

# the rest will be made available to clients.

# Each client will be able to reach the server

# on 10.8.0.1. Comment this line out if you are

# ethernet bridging. See the man page for more info.

server 10.8.0.0 255.255.255.0 #VPNで利用するIPアドレスレンジの指定(左記の場合、10.8.0.0/24から利用)

# Maintain a record of client <-> virtual IP address

# associations in this file. If OpenVPN goes down or

# is restarted, reconnecting clients can be assigned

# the same virtual IP address from the pool that was

# previously assigned.

ifconfig-pool-persist /var/log/openvpn/ipp.txt

# Configure server mode for ethernet bridging.

# You must first use your OS's bridging capability

# to bridge the TAP interface with the ethernet

# NIC interface. Then you must manually set the

# IP/netmask on the bridge interface, here we

# assume 10.8.0.4/255.255.255.0. Finally we

# must set aside an IP range in this subnet

# (start=10.8.0.50 end=10.8.0.100) to allocate

# to connecting clients. Leave this line commented

# out unless you are ethernet bridging.

;server-bridge 10.8.0.4 255.255.255.0 10.8.0.50 10.8.0.100

# Configure server mode for ethernet bridging

# using a DHCP-proxy, where clients talk

# to the OpenVPN server-side DHCP server

# to receive their IP address allocation

# and DNS server addresses. You must first use

# your OS's bridging capability to bridge the TAP

# interface with the ethernet NIC interface.

# Note: this mode only works on clients (such as

# Windows), where the client-side TAP adapter is

# bound to a DHCP client.

;server-bridge

# Push routes to the client to allow it

# to reach other private subnets behind

# the server. Remember that these

# private subnets will also need

# to know to route the OpenVPN client

# address pool (10.8.0.0/255.255.255.0)

# back to the OpenVPN server.

;push "route 192.168.10.0 255.255.255.0"

;push "route 192.168.20.0 255.255.255.0"

# To assign specific IP addresses to specific

# clients or if a connecting client has a private

# subnet behind it that should also have VPN access,

# use the subdirectory "ccd" for client-specific

# configuration files (see man page for more info).

# EXAMPLE: Suppose the client

# having the certificate common name "Thelonious"

# also has a small subnet behind his connecting

# machine, such as 192.168.40.128/255.255.255.248.

# First, uncomment out these lines:

;client-config-dir ccd

;route 192.168.40.128 255.255.255.248

# Then create a file ccd/Thelonious with this line:

# iroute 192.168.40.128 255.255.255.248

# This will allow Thelonious' private subnet to

# access the VPN. This example will only work

# if you are routing, not bridging, i.e. you are

# using "dev tun" and "server" directives.

# EXAMPLE: Suppose you want to give

# Thelonious a fixed VPN IP address of 10.9.0.1.

# First uncomment out these lines:

;client-config-dir ccd

;route 10.9.0.0 255.255.255.252

# Then add this line to ccd/Thelonious:

# ifconfig-push 10.9.0.1 10.9.0.2

# Suppose that you want to enable different

# firewall access policies for different groups

# of clients. There are two methods:

# (1) Run multiple OpenVPN daemons, one for each

# group, and firewall the TUN/TAP interface

# for each group/daemon appropriately.

# (2) (Advanced) Create a script to dynamically

# modify the firewall in response to access

# from different clients. See man

# page for more info on learn-address script.

;learn-address ./script

# If enabled, this directive will configure

# all clients to redirect their default

# network gateway through the VPN, causing

# all IP traffic such as web browsing and

# and DNS lookups to go through the VPN

# (The OpenVPN server machine may need to NAT

# or bridge the TUN/TAP interface to the internet

# in order for this to work properly).

;push "redirect-gateway def1 bypass-dhcp"

# Certain Windows-specific network settings

# can be pushed to clients, such as DNS

# or WINS server addresses. CAVEAT:

# http://openvpn.net/faq.html#dhcpcaveats

# The addresses below refer to the public

# DNS servers provided by opendns.com.

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

# Uncomment this directive to allow different

# clients to be able to "see" each other.

# By default, clients will only see the server.

# To force clients to only see the server, you

# will also need to appropriately firewall the

# server's TUN/TAP interface.

client-to-client #クライアント同士の通信を可能とする設定

# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names. This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE "COMMON NAME",

# UNCOMMENT THIS LINE OUT.

;duplicate-cn

# The keepalive directive causes ping-like

# messages to be sent back and forth over

# the link so that each side knows when

# the other side has gone down.

# Ping every 10 seconds, assume that remote

# peer is down if no ping received during

# a 120 second time period.

keepalive 10 120

# For extra security beyond that provided

# by SSL/TLS, create an "HMAC firewall"

# to help block DoS attacks and UDP port flooding.

#

# Generate with:

# openvpn --genkey tls-auth ta.key

#

# The server and each client must have

# a copy of this key.

# The second parameter should be '0'

# on the server and '1' on the clients.

tls-auth ta.key 0 #Step2で生成したta.keyの指定(ファイルパスの指定)

# Select a cryptographic cipher.

# This config item must be copied to

# the client config file as well.

# Note that v2.4 client/server will automatically

# negotiate AES-256-GCM in TLS mode.

# See also the ncp-cipher option in the manpage

cipher AES-256-GCM

# Enable compression on the VPN link and push the

# option to the client (v2.4+ only, for earlier

# versions see below)

;compress lz4-v2

;push "compress lz4-v2"

# For compression compatible with older clients use comp-lzo

# If you enable it here, you must also

# enable it in the client config file.

;comp-lzo

# The maximum number of concurrently connected

# clients we want to allow.

;max-clients 100

# It's a good idea to reduce the OpenVPN

# daemon's privileges after initialization.

#

# You can uncomment this out on

# non-Windows systems.

;user nobody

;group nogroup

# The persist options will try to avoid

# accessing certain resources on restart

# that may no longer be accessible because

# of the privilege downgrade.

persist-key

persist-tun

# Output a short status file showing

# current connections, truncated

# and rewritten every minute.

status /var/log/openvpn/openvpn-status.log

# By default, log messages will go to the syslog (or

# on Windows, if running as a service, they will go to

# the "\Program Files\OpenVPN\log" directory).

# Use log or log-append to override this default.

# "log" will truncate the log file on OpenVPN startup,

# while "log-append" will append to it. Use one

# or the other (but not both).

;log /var/log/openvpn/openvpn.log

;log-append /var/log/openvpn/openvpn.log

# Set the appropriate level of log

# file verbosity.

#

# 0 is silent, except for fatal errors

# 4 is reasonable for general usage

# 5 and 6 can help to debug connection problems

# 9 is extremely verbose

verb 3

# Silence repeating messages. At most 20

# sequential messages of the same message

# category will be output to the log.

;mute 20

# Notify the client that when the server restarts so it

# can automatically reconnect.

explicit-exit-notify 1Step3-2:VPNサーバの起動

VPNサーバの設定後は、「VPNサーバの起動」になります。

起動自体は以下2つのコマンドどちらかによる起動が可能です。

sudo systemctl start openvpn@server

sudo systemctl start openvpn起動後は、サーバのメンテナンス等による再起動を自動で行うために「enable」コマンドを打ち込んでおきましょう。

systemctl enable openvpn@serverStep4:VPNクライアント設定

VPNサーバの設定が完了した後は、VPNクライアントの設定になり、これが終わるとやっとVPN接続が可能となります。

Step4-1:クライアント鍵と証明書の作成

クライアント認証を実施するためには、「鍵と証明書」を事前にVPNサーバ側で生成する必要があります。

鍵の生成方法は、以下コマンドで実施します。

./easyrsa build-client-full (鍵名)nopass上記コマンドを実行すると以下のログが出力されます。

その際にいくつか入力が必要になるので、質問に沿って適切な値を入力します。

daimaru@Test:/usr/share/easy-rsa$ sudo ./easyrsa build-client-full test_client nopass

Using SSL: openssl OpenSSL 1.1.1w 11 Sep 2023

Generating a RSA private key

.........................+++++

..+++++

writing new private key to '/usr/share/easy-rsa/pki/easy-rsa-1754.KV95Qj/tmp.NtRVlp'

-----

Using configuration from /usr/share/easy-rsa/pki/easy-rsa-1754.KV95Qj/tmp.RU9uuz

Enter pass phrase for /usr/share/easy-rsa/pki/private/ca.key:(ca.keyのパスワード入力)

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

commonName :ASN.1 12:'test_client'

Certificate is to be certified until Sep 27 00:43:17 2026 GMT (825 days)

Write out database with 1 new entries

Data Base UpdatedStep4-2:生成した鍵と証明書をクライアントサーバに転送

Step4-1で生成したクライアントの鍵(鍵名.key)と証明書(鍵名.crt)の2つをVPNクライアント側のサーバに転送します。

この際、Step2で生成した認証局の証明書「ca.crt」とTLS鍵「ta.key」もVPNクライアント側のサーバに転送する必要があります。

ファイルのPermissionを変更しないと転送不可となる場合あり

Step4-3:クライアント側の設定ファイル作成

Step4-2で生成した鍵の転送を終えた後は、クライアント側で作業となります。

最初にやることは、「openvpnのインストール」です。

sudo apt install openvpnインストール完了後、VPNサーバ側とは異なる「/etc/openvpn/client.conf」or「/etc/openvpn/client/client.conf」を作成していきます。

テンプレートファイルが「/usr/share/doc/openvpn/examples/sample-config-files/client.conf」にあるので、これをコピーしてもOKです。

##############################################

# Sample client-side OpenVPN 2.0 config file #

# for connecting to multi-client server. #

# #

# This configuration can be used by multiple #

# clients, however each client should have #

# its own cert and key files. #

# #

# On Windows, you might want to rename this #

# file so it has a .ovpn extension #

##############################################

# Specify that we are a client and that we

# will be pulling certain config file directives

# from the server.

client #クライアントモードの指定

# Use the same setting as you are using on

# the server.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel

# if you have more than one. On XP SP2,

# you may need to disable the firewall

# for the TAP adapter.

;dev-node MyTap

# Are we connecting to a TCP or

# UDP server? Use the same setting as

# on the server.

;proto tcp

proto udp

push "dhcp-option DNS 8.8.8.8"

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote <サーバIPアドレス> 1194 #VPNサーバの指定(ドメイン名での指定も可能)

# Choose a random host from the remote

# list for load-balancing. Otherwise

# try hosts in the order specified.

;remote-random

# Keep trying indefinitely to resolve the# host name of the OpenVPN server. Very useful

# on machines which are not permanently connected

# to the internet such as laptops.

resolv-retry infinite

# Most clients don't need to bind to

# a specific local port number.

nobind

# Downgrade privileges after initialization (non-Windows only)

;user nobody

;group nogroup

# Try to preserve some state across restarts.

persist-key

persist-tun

# If you are connecting through an

# HTTP proxy to reach the actual OpenVPN

# server, put the proxy server/IP and

# port number here. See the man page

# if your proxy server requires

# authentication.

#http-proxy-retry # retry on connection failures

#http-proxy [proxy server] [proxy port #]

;http-proxy 10.8.0.1 80;

;http-proxy 10.8.0.1 443;

;http-proxy 10.8.0.1 22;

#interfaces = 172.31.32.0/20 10.8.0.0/24

# Wireless networks often produce a lot

# of duplicate packets. Set this flag

# to silence duplicate packet warnings.

;mute-replay-warnings

# SSL/TLS parms.

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

#鍵の指定

ca /etc/openvpn/ca.crt

cert /etc/openvpn/(鍵名).crt

key /etc/openvpn/(鍵名).key

# Verify server certificate by checking that the

# certicate has the correct key usage set.

# This is an important precaution to protect against

# a potential attack discussed here:

# http://openvpn.net/howto.html#mitm

#

# To use this feature, you will need to generate

# your server certificates with the keyUsage set to

# digitalSignature, keyEncipherment

# and the extendedKeyUsage to

# serverAuth

# EasyRSA can do this for you.

remote-cert-tls server

# If a tls-auth key is used on the server

# then every client must also have the key.

tls-auth ta.key 1

# Select a cryptographic cipher.

# If the cipher option is used on the server

# then you must also specify it here.

# Note that 2.4 client/server will automatically

# negotiate AES-256-GCM in TLS mode.

# See also the ncp-cipher option in the manpage

cipher AES-256-GCM

# Enable compression on the VPN link.

# Don't enable this unless it is also

# enabled in the server config file.

;comp-lzo

# Set log file verbosity.

verb 3

# Silence repeating messages

;mute 20

pull

float

#redirect-gateway def1Step4-4:クライアント側でVPNの起動

クライアント側の設定を終えた後は、以下のコマンドでVPNを起動させていきます。

sudo systemctl start openvpnクライアント側もサーバのメンテナンスなどによる電源OFF/ONがあると思うので、自動起動をONにしておきます。

sudo systemctl enable openvpn

sudo systemctl enable openvpn@client上記コマンド実行後、「ip route」や「ifconfig or ipconfig or ip a」コマンドのどれかを入力してみましょう。

tun0インタフェースやVPNで設定したアドレスレンジが割り振られていたら完了です。

4: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 500

link/none

inet 10.8.0.6 peer 10.8.0.5/32 scope global tun0

valid_lft forever preferred_lft forever

inet6 fe80::c7dd:6822:170b:433f/64 scope link stable-privacy

valid_lft forever preferred_lft foreverただ、この方法ではVPNが正常に動作しない場合もあります。

その場合は、以下のコマンドで起動してみてください。

sudo systemctl start openvpn@clientコマンド実行後、特にエラーが発生しなければ完了です。

また、VPNネットワークとLANの接続を行うためには以下の記事を参照してください

最後に

今回はリバースプロキシの構築、外部サーバと自宅内サーバを接続するためのVPN環境の構築を行いました。

各サーバで若干設定も異なるので、エラー内容も異なってくると思いますが、ログをしっかり分析しあたりをつけて対応していきましょう。